Zuletzt aktualisiert am 7. März 2022.

Mit Hilfe von VPN und einer Synology Diskstation.

Immer häufiger verkaufen Internet Service Provider (ISPs) sog. DSLite Anschlüsse. Diese Anschlüsse erhalten keine dedizierte IPv4 mehr. Auch keine dynamisch wechselnde IPv4, wie es bei regulären DSL-Anschlüssen in der Regel der Fall ist.

Auch mobile Internetanschlüsse haben dieses Problem. Dort ist es besonders bei schnellen LTE-Anschlüssen verbreitet, die sich eigentlich gut als Ersatz für einen Festnetzanschluss eignen. Durch sog. Carrier Grade NAT (CGN) wird hier aber mehreren Anschlüssen bzw. Teilnehmern nur eine öffentliche IP zugeteilt, die sich alle Teilnehmern teilen müssen. Das Surfen im Internet ist so problemlos möglich.

Der andere Weg, also das Erreichen von Diensten, aus dem Internet, ist so jedoch nicht möglich.

Wieso eigentlich eine öffentliche oder statische IP?

Ganz einfach, sobald man von Außen, als aus dem Internet auf seinen eigenen Internetanschluss, oder Geräte hinter diesem Anschluss zugreifen will, ist mindestens eine öffentliche IP notwendig.

Auf den ersten Blick ist das ein Spezialfall, aber die Anwendungsgebiete werden immer größer. Eine öffentliche IP benötigt man z.B., wenn:

- Man ein SmartHome-System von unterwegs steuern möchte

- Man ein NAS von Außen erreichbar machen möchte (bei Synology-NAS z.B. bei Verwendung der Photostation)

- Wenn man einen eigenen kleinen Webserver zuhause betreiben möchte

- Wenn man einen eigenen kleinen Mailserver betreiben möchte

- und, und, und

Eine öffentliche IP ist also gar nicht so unnütz 😉

Was ist der Unterschied zwischen einer öffentlichen und einer statischen IP?

Öffentliche IP: Eine öffentliche IP ist eine IP, die vom Internet aus erreichbar ist. In der Regel spricht an hier noch immer von einer öffentlichen IPv4, da IPv6 noch immer keine flächendeckende Verbreitung und Unterstützung aufweist.

Statische IP: Eine statische IP ist in der Regel auch eine öffentliche IP, aber eine spezielle Teilmenge davon. Während öffentliche IPs in der Regel regelmäßig wechseln, erhält ein Anschluss bei einer statischen IP immer wieder (auch nach einem Verbindungsabbruch) die gleiche IP-Adresse zugewiesen.

Dynamisches DNS ist keine Lösung

Oft wird Dynamisches DNS als Lösung angeführt, wenn Dienste aus dem Internet erreichbar gemacht werden sollen. Das ist insofern auch nicht verkehrt, wenn der eigene Anschluss bereits eine öffentliche IP-Adresse hat. Mittels Dyndns erhält man einen Domainnamen (z.B. meinhost.dynamischesdns.de) der dann immer zur jeweils aktuellen IP des eigenen Anschlusses auflöst. So kann man vermeiden, dass Dienste bei jedem automatischen IP-Wechsel durch den Provider (“Zwangstrennung”) nicht mehr erreichbar sind. Die dyndns-Domain löst dabei immer auf die aktuelle IP des Anschlusses auf und wird bei jedem IP-Wechsel aktualisiert. In der Regel wird das durch ein kleines Skript realisiert, das lokal hinter dem Anschluss läuft, viele Router haben jeweils bereits Updatescripte integriert, die nur konfiguriert werden müssen.

Das Problem: Wenn der Anschluss gar keine öffentliche IP hat, kann eine DynDNS-Domain auch nirgends hin auflösen. Dann sind VPN-Lösungen oder Portmapper gefragt.

Wie kann ich eine öffentliche IP erhalten?

Eine öffentliche IP erhält man manchmal schon nach einer kurzen Bitte an den Provider. Insbesondere bei LTE-Zugängen können dafür aber zusätzliche Kosten entstehen und das Surfen über einen anderen APN notwendig sein.

Bei einigen Providern ist das Zuweisen einer öffentlichen IP-Adresse auch gar nicht mehr möglich.

Wie kann ich eine statische IP erhalten?

Dein Provider kann Dir rein technisch eigentlich problemlos eine statische IP zuweisen. In der Regel ist diese Funktionalität aber nur für Business- bzw. Geschäftskundenanschlüsse kostenpflichtig buchbar.

Aber es gibt da noch einen weiteren Weg … 😉

Eine vollwertige statische IP über das Synology NAS: So gehts!

Über den Anbieter feste-ip.net (Reflink) kann man für einen schmalen Preis eine statische IPv4-Adresse mieten. Diese IP lässt sich problemlos durch eine OpenVPN-Verbindung auf einem Synology-NAS als Netzwerkschnittstelle einrichten. Das NAS ist somit – egal, welcher Anschluss vor dem NAS ist – unter einer statischen IPv4 von Außen aus dem Internet erreichbar.

Zeitaufwand: 30 Minuten

1.) Account bei feste-ip.net erstellen.

Zunächst erstellen wir uns bei dem Anbieter feste-ip.net (Reflink) einen Account. Das ist vollkommen kostenlos.

Nach der Erstellung des Accounts kann man verschiedene Dienste buchen: Vom Portmapper über HTTP-Proxies bis hin zu VPN-Tunneln und IPv4-Adressen.

Die Bezahlung erfolgt bei feste-ip.net (Reflink) über ein Creditsystem bzw. Prepaidmodell. Das bedeutet, man lädt seinen Account mit einer Summe Credits auf und diese werden dann durch die gebuchten Produkte verbraucht. Eine Ausnahme stellt eine IP-Adresse dar, diese muss man direkt im Voraus für mindestens einen Monat bezahlen.

Wir benötigen eine IPv4-Adresse und einen FIP-VPN-Tunnel.

2.) IP-Adresse buchen

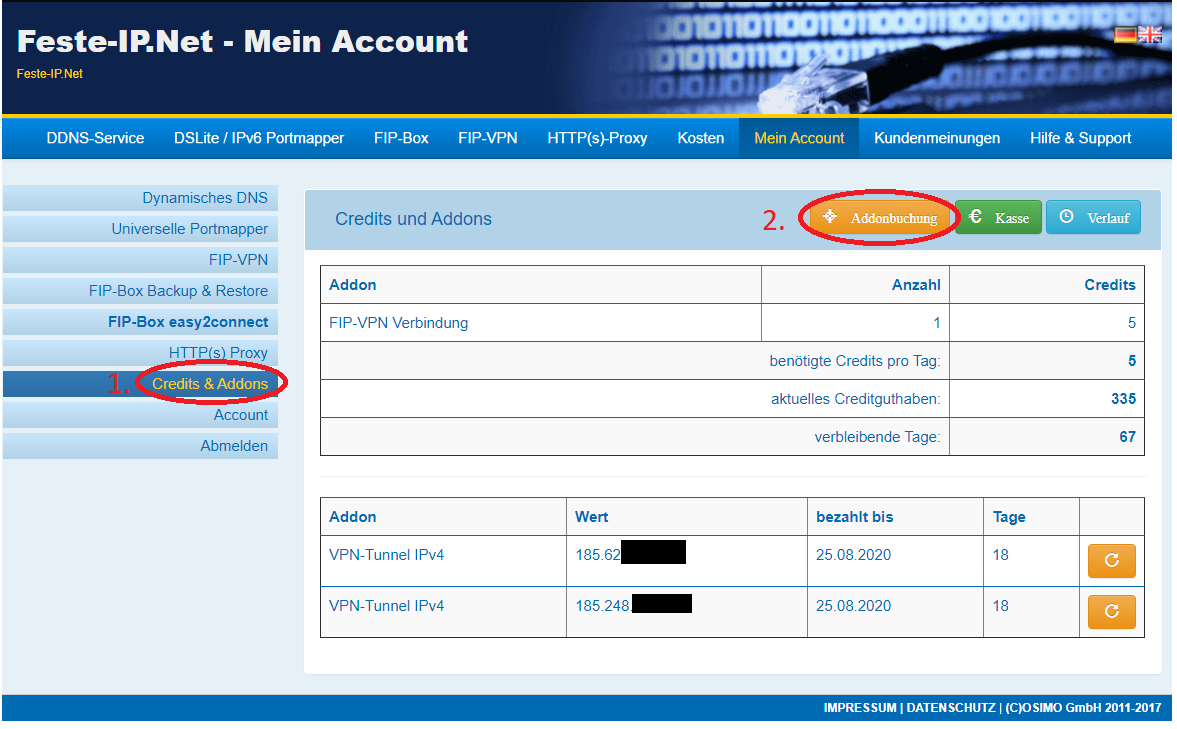

Zuerst buchen wir eine IPv4-Adresse für einen VPN-Tunnel. Dafür navigieren wir in unserem Account zu “Credits&Addons” und klicken auf “Addonbuchung”.

Jetzt wählen wir “VPN-Tunnel IPv4” (das ist wichtig!) aus und schließen die Buchung ab.

Wenn die Buchung abgeschlossen ist, sehen wir die neue IP unter dem Menüpunkt “Credits&Addons” und können diese nun einrichten.

Tipp: Die IP-Adresse kann 2 Tage lang kostenlos konfiguriert und ausprobiert werden. Danach wird die IP gelöscht. Wenn man sie weiter nutzen will, sollte man sie also innerhalb dieser Frist verlängern 😉

3.) VPN Zugang erstellen

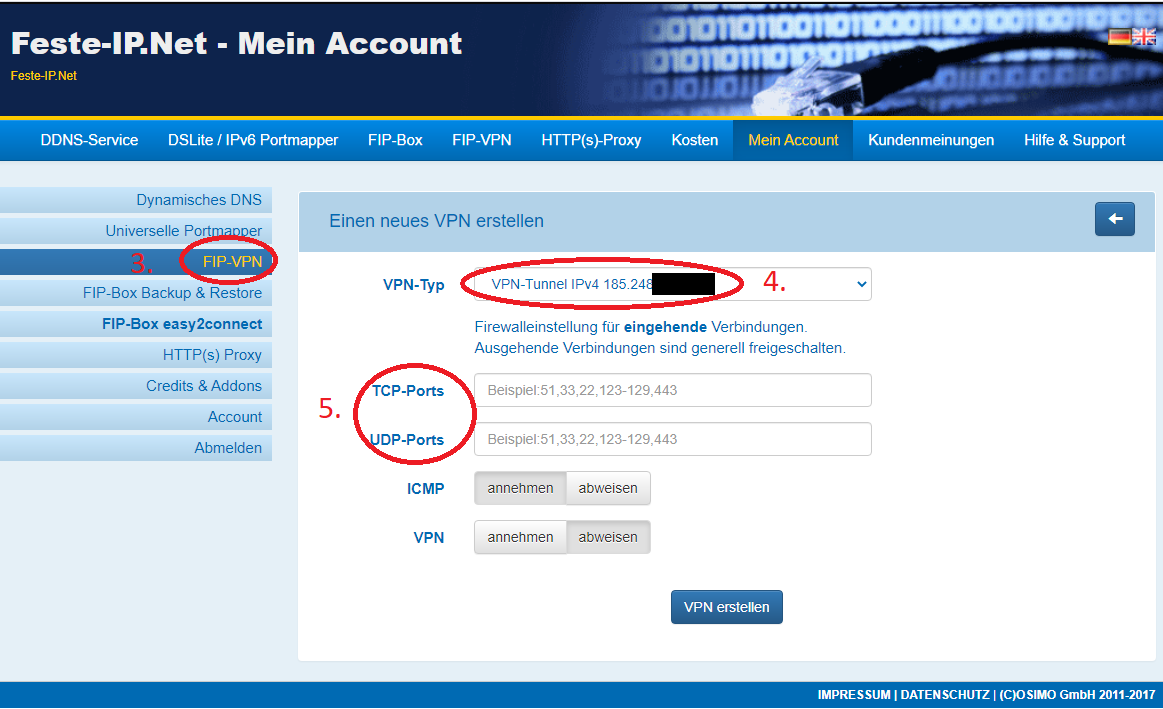

Um die IP nutzen zu können wird diese quasi auf eine VPN-Verbindung aufgeschaltet. Diese Verbindung, mit der sich später dann das NAS verbindet, richten wir nun ein.

Wir navigieren zu “FIP-VPN”, wählen “VPN Tunnel IPv4” (Hier den Eintrag wählen, hinter dem deine eben gebuchte IP steht, NICHT PortVPN).

Da die IP im Rechenzentrum des Dienstleisters feste-ip.net zur Verfügung gestellt wird, ist dort auch eine Firewall vorhanden. Wenn Du von Außen auf deine Dienste hinter der IP zugreifen willst, musst Du unter Punkt 5 die entsprechenden Ports freigeben (wie Du es sonst auf Deinem Router machst). Die Einstellungen kannst Du natürlich später ergänzen und ändern.

Mit einem Klick auf “VPN erstellen”, wird der VPN-Zugang erstellt.

4.) Konfigurationsdaten herunterladen

Nachdem Du den VPN-Zugang erstellt hast, musst Du Dir unter dem Menüpunkt “FIP-VPN” die Config herunterladen.

5.) Netzwerkschnitstelle bzw. VPN auf dem Synology NAS einrichten

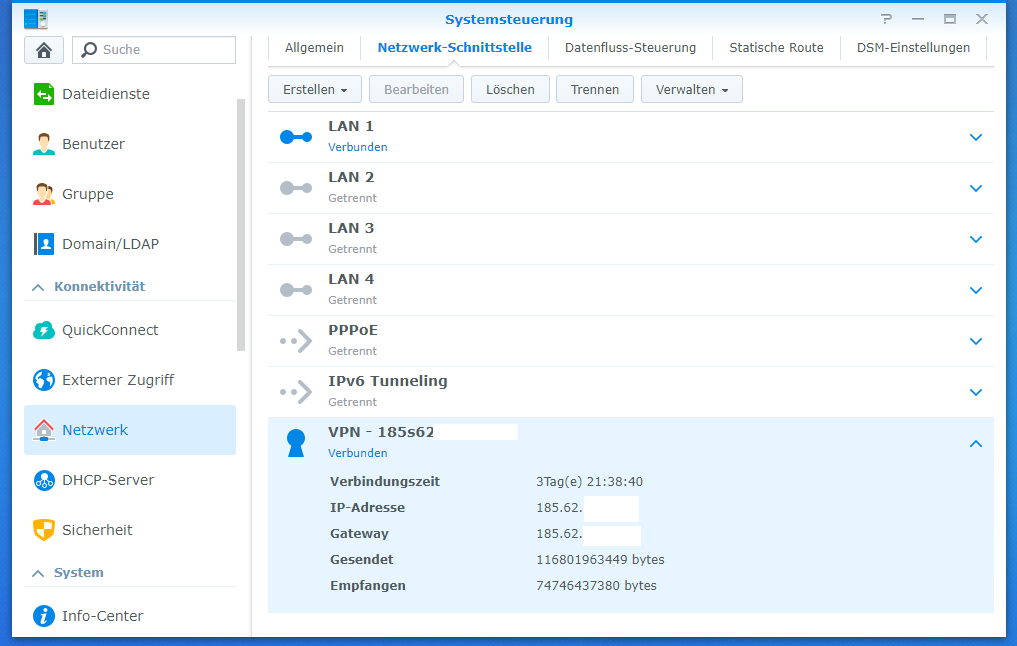

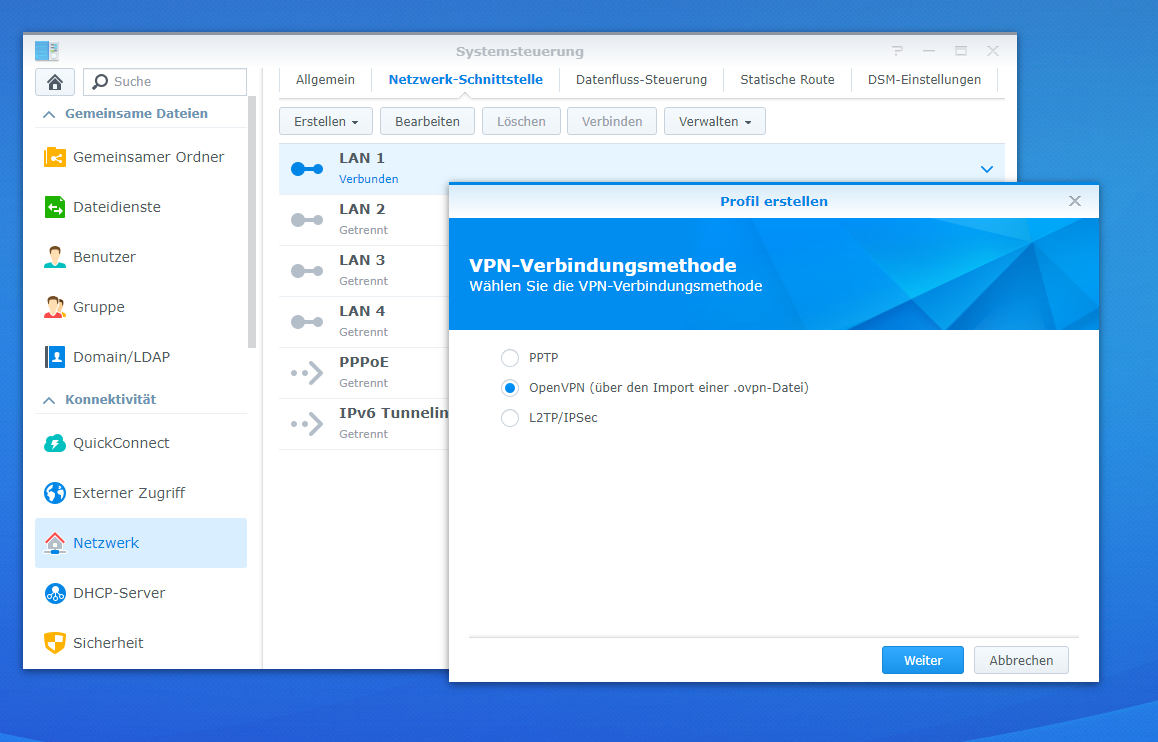

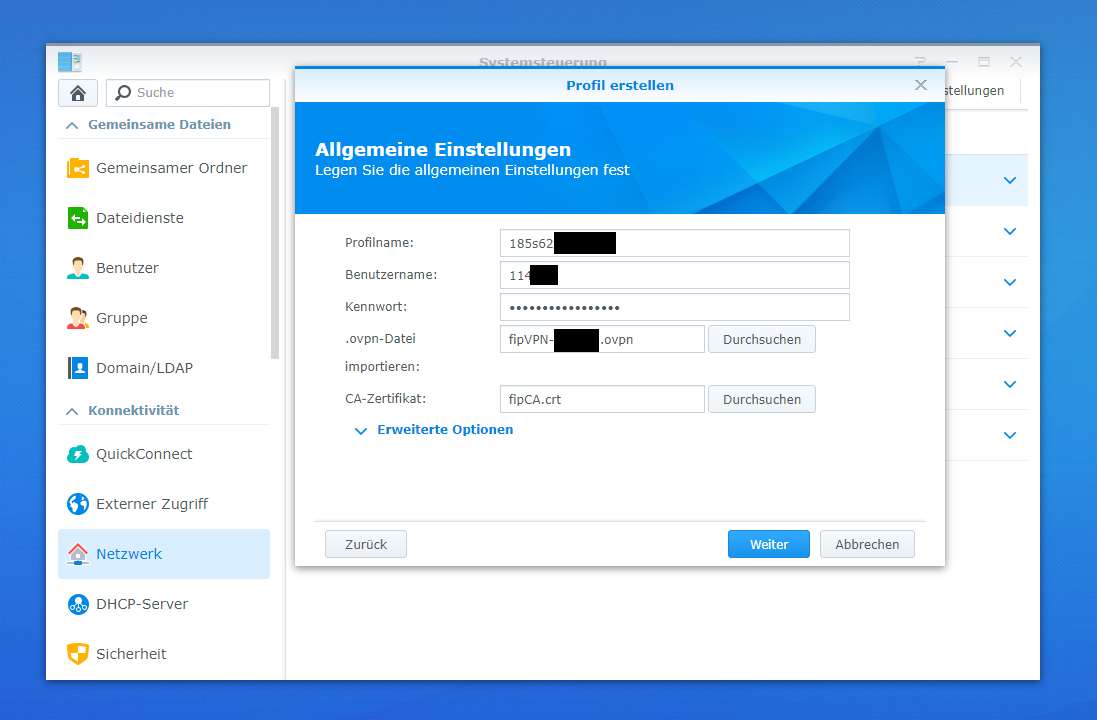

Im DSM anmelden und zu “Systemsteuerung” – “Netzwerk” – “Netzwerk-Schnittstelle” navigieren. Hier findest Du sämtliche Netzwerkschnittstellen Deiner Diskstation. Wir fügen nun eine neue Schnittstelle hinzu. Dafür klicken wir auf “Erstellen” – “VPN-Profil erstellen”.

Als Verbindungsmethode wählen wir “OpenVPN”.

6.) Zugangsdaten für die VPN-Schnittstelle eintragen

Im nächsten Schritt geben wir der Schnittstelle einen Namen (frei wählbar) und geben die restlichen Daten ein:

Benutzername: Hier nehmen wir die Zahlenfolge, die sich im Dateinamen des heruntergeladenen zip-Files befindet: “fipVPN-XXXXXX“.

Kennwort: Die AUTH-Datei aus dem heruntergeladenen zip-File in einem Editor öffnen und das Kennwort hier herein kopieren.

.ovpn-Datei: Die ovpn-Datei aus dem zip-File zunächst im Editor öffnen. In der letzten Zeile steht ‘auth-user-pass “fipVPN-XXXXX.auth”‘. In dieser Zeile einfach den Verweis auf das auth-file löschen. Die Zeile muss dann heißen: “auth-user-pass”.

CA-Zertifikat: Die fipCA.crt-Datei aus dem zip-File nutzen.

Dann auf “Erweiterte Optionen” klicken und als “TLS-auth Schlküssel” das “fipTA.key”-File hinterlegen.

Dann auf “weiter” klicken.

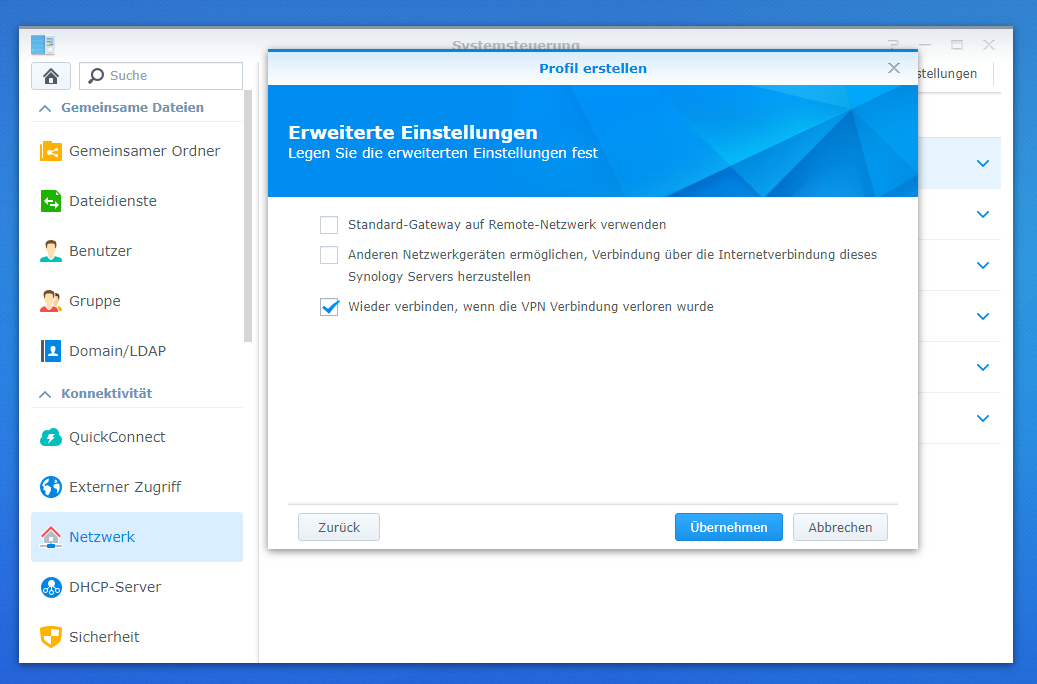

7.) Letzter Schritt

Im nächsten Schritt noch einstellen, dass die Verbindung bei einem Verbindungsabbruch wieder neu hergestellt werden soll.

Alternativ kann man mit dem Punkt “Standard Gateway auf Remote Netzwerk verwenden” den gesamten Traffic der Diskstation über die VPN-Verbindung leiten.

8.) Fertig

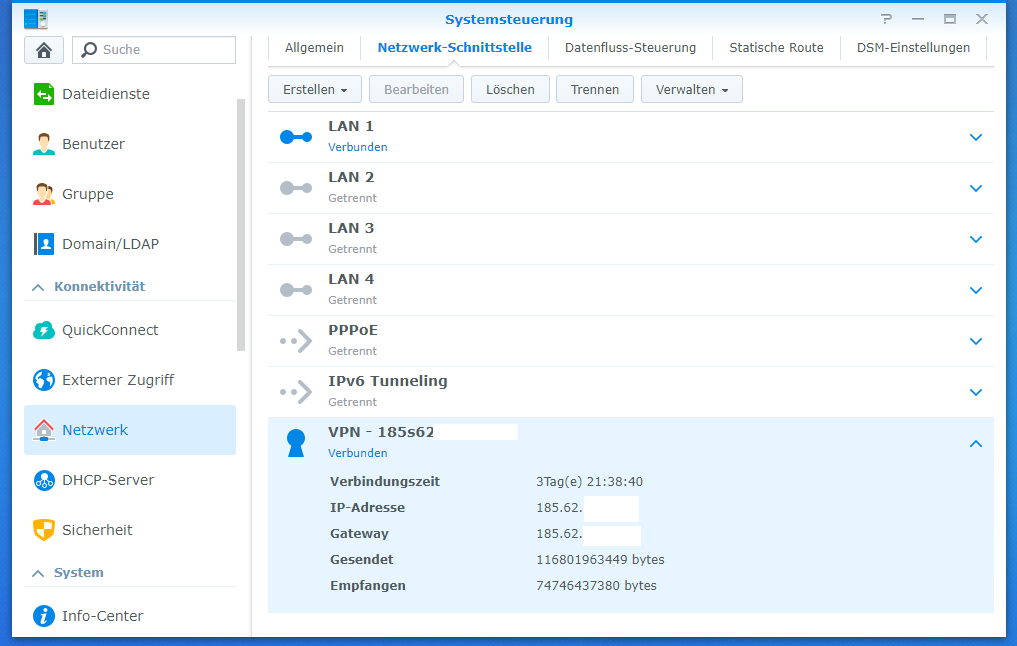

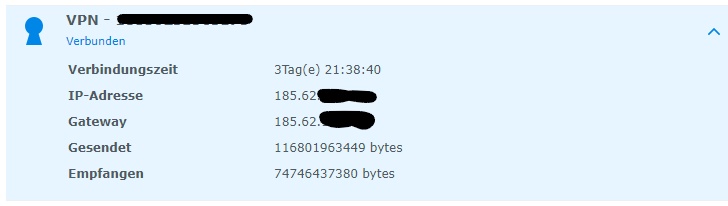

Die Verbindung wird nun als Netzwerkschnittstelle angezeigt und kann mit Klick auf “Verbinden” hergestellt werden.

Wie ist die Performance der VPN-Verbindung?

Ich nutze diese Lösung mittlerweile nach einigen Wochen intensiven Tests produktiv. In Kürze findest Du hier meine Performance-Eindrücke 😉

Die VPN-Verbindung läuft außerordentlich stabil. Da die gesamte Verbindung und jeglicher Traffic extra (über OpenVPN) verschlüsselt wird, steigt jedoch die CPU-Last bei viel Traffic an.

Häufige Fragen

Was kostet eine feste IP mit dieser Lösung?

3,50€ monatlich für die statische IP und 5 Credits am Tag für den VPN-Tunnel.

Das sind in Summe keine 4€ monatlich.

Traffic ist aktuell inklusive und wird nicht extra berechnet (Missbrauch natürlich ausgeschlossen;)).

Klappt das auch bei LTE-Anschlüssen mit Carrier grade NAT?

Ja! Da die VPN-Verbindung “von Innen” heraus, vom NAS aufgebaut wird und dann der Traffic durch den tunnel geroutet wird, spielt es keine Rolle, dass der Anschluss standardmäßig nicht von Außen erreichbar ist.

Kann ich das kostenlos ausprobieren?

Ja! Eine IP-Adresse kann man 2 Tage kostenlos nutzen und ausprobieren.

Nach der Anmeldung erhältst Du zudem 30 kostenlose Credits. Das entspricht 6 Tagen VPN-Tunnel 😉

Wie viele statische IP’s kann ich so erstellen?

Bei feste-ip.net kann man beliebig viele IP’s und VPN-Tunnel bestellen.

ACHTUNG: Im DSM 6.x des Synology NAS kann man zwar beliebig viele VPN-Profile als Netzwerk-Schnittstellen hinterlegen, es kann jedoch immer nur ein Profil verbunden sein. Mehrere VPN-Schnittstellen gleichzeitig können NICHT genutzt werden.

LTE mit fester IP – ist das möglich?

Ja, mit Hilfe einer statischen IP über eine VPN-Verbindung ist das möglich. Die direkte Buchung einer statischen IP über den Netzbetreiber ist bei LTE-Anschlüssen in der Regel nicht möglich.

Alternative: Universelle Portmapper (IPv6 -IPv4)

Es gibt noch eine Alternative, die dann sinnvoll ist, wenn man nur einzelne Dienste hinter einem DSLite- oder LTE-Anschluss verfügbar/erreichbar machen möchte und wenn von Standarports abgewichen werden kann: Portmapper.

Was genau macht ein Portmapper?

Ein Portmapper macht eigentlich genau das, was sein Name auch sagt: Er mappt.

Das bedeutet er ordnet zu. Ein Portmapper ist ein Server, der einen Hostnamen bzw. eine IP hat. Tatsächlich hat jede IP/jeder Host aber noch viele Ports. Und die leitet der Portmapper quasi getunnelt weiter. Der Kunde erhälts nun beim Portmapper genau einen Port der IP zugeteilt. Und kann diesen beliebig – auch an einen anderen Port – an den Heimanschluss weiterleiten.

Der Dienst ist dann aus dem Internet immer unter der Portmapper-Adresse (mit Port!) erreichbar, z.B. “portmapperdomain.de:10000”.

Eine Veranschaulichung der Weiterleitungen eines Portmappers:

portmapperdomain.de:10000 – heimanschluss1:10000

portmapperdomain.de:10001 – kunde2:10000

portmapperdomain.de:10002 – kunde3:10002

usw.

Die Einrichtung ist einfacher als ein VPN

Für einen Portmapper muss man keinen VPN-Client auf dem Rechner installieren oder eine neue Netzwerkschnittstelle auf dem Synology-NAS erstellen.

In der Regel reicht eine Portweiterleitung im Router und die Konfiguration des Portmappers selbst.

Standardports können nicht genutzt werden

Bei Portmappern die verschiedenen Kunden zustehen, sind in der Regel keine Standardports (80; 22; 443 usw.) möglich, sondern es werden individuelle Ports vergeben – ganz einfach aus dem Grund, dass jeder Port eines Hosts (eines Portmappers) nur einmal vergeben werden kann.

Für diesen Zweck müsste man dann einen “dedizierten Portmapper” mieten/einrichten.

Fazit zu Portmappern

Wer auf keinen spezifischen Port festgelegt ist, der kann mit einem Portmapper gut und günstig Dienste hinter einem DSLite- oder LTE-Anschluss auch über das Internet verfügbar machen. Die Einrichtung ist einfach und die Betriebskosten sind gering. Sobald man jedoch z.B. Standardports nutzen möchte, kommt man um eine VPN-Lösung nicht herum.

Portmapper und Storj?

Man kann nun natürlich auf die Idee kommen, einfach günstige Portmapper zu nutzen, um für eigene Storj-Nodes viele /24-IP-Netze zu erhalten.

Das ist theoretisch auch richtig und möglich. Allerdings bist du nicht der erste mit dieser Idee 😉

Zum Zeitpunkt des Verfassens dieses Textes sind z.B. im Subnet der feste-ip.net Portmapper bereits 8(!) Storagenodes hinter dem /24-Subnet. Das heißt der Traffic wird in diesem Fall durch 8 geteilt, jeder Storagenode erhält nur 1/8 des möglichen Traffics – das lohnt sich nicht.

Jan-Dirk

Ein Beispiel aus der Praxis: Ich betreibe auf meinem DS3018xs-NAS aktuell 3 solcher VPN-Schnittstellen, mit Hilfe derer ich 3 statische IP-Adressen auf die NAS aufschalte.

Da pro DSM nur eine VPN-Schnittstelle gleichzeitig verbunden werden kann, habe ich eine Schnittstelle auf dem “Hostsystem” eingerichtet und jeweils eine in einem VirtualDSM-System. Weiterleitungen von den VDSM-IPs auf das Hostsystem erledige ich mit einem simplen Proxy-Server, der als Docker-Container in den VDSM-Instanzen läuft.

Das Ganze läuft stabil und performant, kostet aber durchaus einiges an Ressourcen.

Da ich durchaus erhebliche Datenmengen über diese IP’s übertrage und der gesamte Traffic bei der OpenVPN-Verbindung jeweils verschlüsselt bzw. entschlüsselt wird, wird eine ordentliche CPU-Last erzeugt, sodass mein NAS bei konstantem Traffic von ca. 15MBit/s durchaus zutun hat 😉

Norbert Strauß

Hallo Jan-Dirk,

perfekte Erklärung!

Ich habe alles so eingerichtet auf meiner DS218+. Die VPN-Verbindung steht auch. Trotzdem bekomme ich keine Verbindung zur Diskstation, wobei meine Station mittlerweile auf DSM 7.0 läuft. Vielleicht liegt es ja auch daran…

Jan-Dirk

Hallo Norbert,

vielen Dank für deinen Kommentar 😉

Ich nutze das gleiche Konstrukt auch bereits unter DSM7 (allerdings in einer virtuellen Maschine), dort klappt es bei mir soweit auch problemlos.

Was genau meinst du denn mit “keine Verbindung zur Diskstation”? Hast du dort einen bestimmten Dienst laufen? Wichtig ist, dass du bei feste-ip.net eventuelle Portfreigaben einträgst und nicht lokal an deinem Router. Denn sämtlicher Traffic der VPN-Verbindung läuft getunnelt “an deinem Router vorbei” NAT und Co finden auf Seite von feste-ip statt.

Beste Grüße

Jan-Dirk

sense

Hallo Jan-Dirk,

Vielen Dank für diese Anleitung. Ist der selbe Weg auch möglich um eine statische IP für seinen Router zu bekommen?

Habe eine dynamische öffentliche IP von meinem LTE Anbieter bekommen, hätte aber gerne eine statische.

Vielen Dank für deine Antwort im voraus

Jan-Dirk

Hallo Sense,

ja, das geht 🙂

Du musst die DS dann als Gateway für den Router einrichten (oder gleich als Router benutzen), damit der Router weiß, dass der Traffic von/über die DS kommt.

Für LTE gibt es sogar eigentlich (wie für DSLite) nur diese Variante, da normale DynDNS- bzw. Proxydienste hier nicht funktionieren können, da der LTE Anschluss KEINE öffentliche IP zur Verfügung stellt, die deinem Anschluss zugewiesen ist, sondern nur eine public IP, die man sich mit anderen Teilnehmern teilt (das ist dann Provider-NAT oder Carrier-NAT).

Daher ist dein Anschluss quasi eine Einbahnstraße von dir ins Internet, nicht zurück.

Mit der VPN-Variante umgehst du das, da der VPN-Tunnel direkt von dir aus aufgebaut wird.

Lange Rede, kurzer Sinn, ja, das sollte klappen 😉

Beste Grüße

Jan-Dirk