Zuletzt aktualisiert am 21. Dezember 2021.

Oder: Wofür nutzt man ein VPN eigentlich und wie baut man eine Verbindung auf?

Im Zuge der fortschreitenden Digitalisierung rückt das Thema Privatsphäre im Netz und Datenschutz zunehmend in den Fokus der Gesellschaft. Datenmissbrauch ist mittlerweile Bestandteil einer zentralen Debatte über die Sicherheit im Internet. Und das mit berechtigtem Grund: Knapp ein Viertel aller Internetnutzer wurden bereits Opfer eines Missbrauchs ihrer persönlichen Daten. Schon seit geraumer Zeit versprechen verschiedene Alternativen wie das VPN mehr Datensicherheit.

Doch wie sicher ist ein VPN tatsächlich und auf welchem Prinzip basiert es?

Ein VPN an sich ist nur so sicher wie der Anbieter, der das VPN zur Verfügung stellt. Zwar ist der Traffic zwischen dem Client und dem Server wirksam verschlüsselt, der Betreiber des Servers kann den Traffic jedoch immer mitlesen.

Was ist eigentlich ein VPN, was bedeutet VPN?

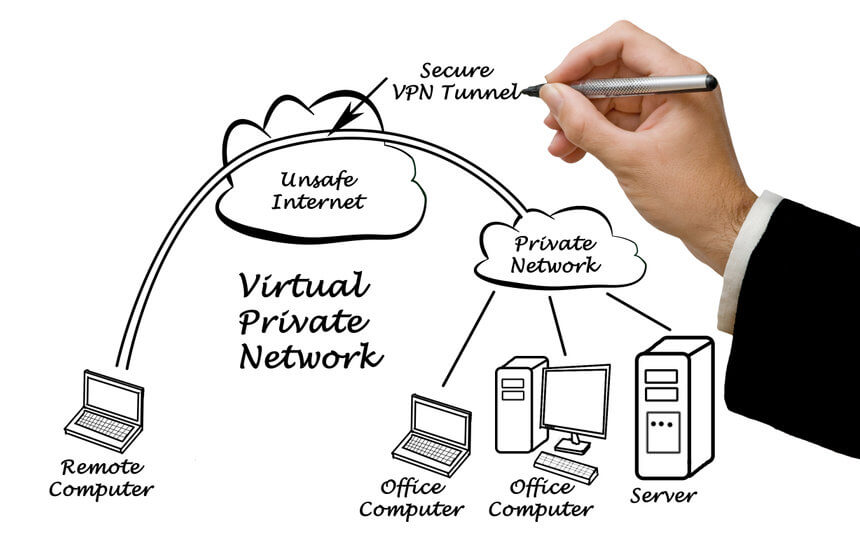

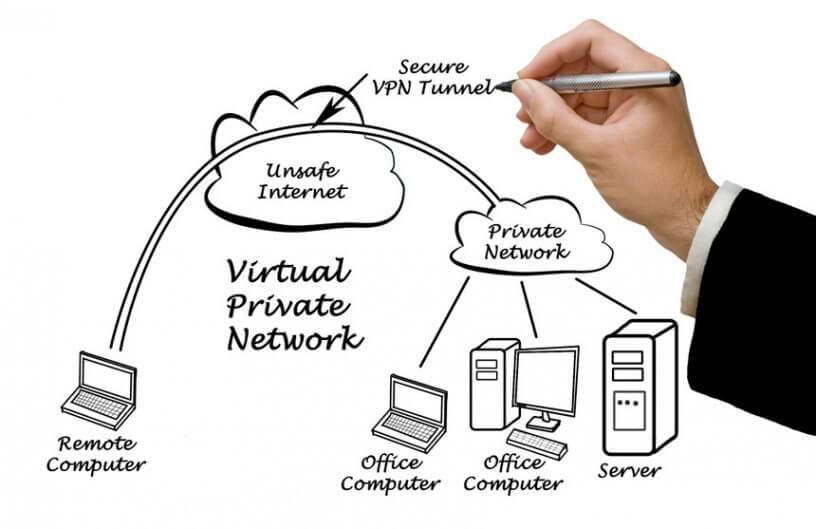

VPN steht als Abkürzung für “Virtual Private Network”. Ein virtual Privat Network fügt den verbindenden Client einem Netzwerk hinzu, sodass dieser auf entfernte Ressourcen in diesem Netzwerk zugreifen kann.

Außerdem werden VPNs dazu genutzt, die eigene Lokalisierung bzw. die eigene IP-Adresse zu verschleiern um den Datenschutz zu erhöhen und möglichst anonym zu surfen. Auch für das Umgehen von Zensur oder Geoblocking kommen VPN zum Einsatz.

Wie funktioniert ein VPN?

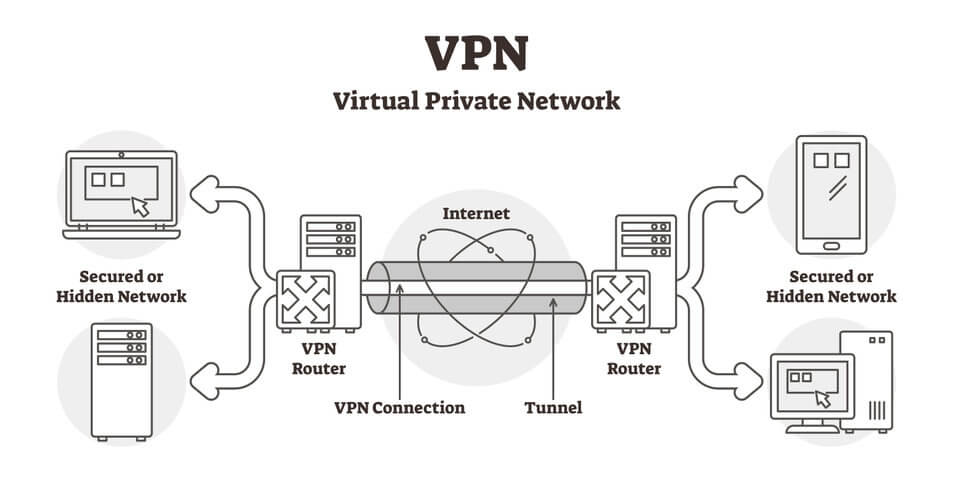

Die Abkürzung VPN steht für Virtual Private Network und definiert eine alternative Möglichkeit zur Verbindungsherstellung mit öffentlichen Netzen. Ziel ist die Verschlüsselung des eigenen Internetverkehrs und der Schutz der Online-Identität sowie dazugehöriger Nutzerdaten. Ein VPN leitet den Datenverkehr auf einen für diesen speziellen Zweck vorgesehenen Remoteserver um und ist auf diese Weise in der Lage, die eigene IP-Adresse zu verbergen. Während der Surfsession dient der VPN-Server Vermittler, eine Zwischeninstanz auf den wir zugreifen und der den jeweiligen Netzwerktraffic weiter verarbeitet oder leitet.

Nicht nur Dritten, sondern auch dem eigenen Internetdienstanbieter ist es so unmöglich, den Datenverkehr etwa den Verlauf besuchter Webseiten auszulesen. Zudem sind sämtliche gesendete und versendete Daten im VPN verschlüsselt. Selbst wenn ein Fremdzugriff gelänge und Daten in fremde Hände gerieten, wären sie im Grunde zur Weiterverarbeitung unzulänglich.

Wie funktioniert ein VPN? Ein VPN besteht immer mindestens aus einem VPN-Server und einem VPN-Client. Der Client ist in der Regel der Arbeitnehmer, der Zugriff auf ein Firmennetz haben möchte, oder ein Kunde, der mit Hilfe eines VPN seine IP verschleiern möchte. Verbindungsherstellung Der Client verbindet sich mit dem Server und kriegt von diesem - ähnlich wie von seinem Router zuhause - eine IP-Adresse aus einem Netzwerk zugewiesen (dem neuen privaten Netzwerk). Ab diesem Zeitpunkt ist der Client Mitglied im VPN. Verbindungsanfragen z.B. zu Webseiten, oder auch Netzwerkressourcen wie Druckern oder Fileservern werden ab sofort zunächst an den VPN-Server gestellt und von diesem dann innerhalb des Netzwerks weitergeleitet.

Die Funktionsweise eines VPN im Video:

Anwendungsbereiche für VPN: Wofür verwendet man ein VPN?

Die Anwendungsbereiche von VPNs sind tatsächlich ziemlich vielfältig.

Entwickelt in den 90ern von Mitarbeitern des Konzerns Microsoft diente ein VPN ursprünglich dem Zweck, Außendienstmitarbeitern einen Datenzugriff zu verschaffen. Durch die verschlüsselte und sichere Internetroute wurde somit auch der Umgang mit sensiblen Dokumenten ermöglicht. Heutzutage wird ein VPN aufgrund seiner breitgefächerten Einsatzmöglichkeiten vornehmlich auch aus privaten Gründen in Anspruch genommen. Im Folgenden die wichtigsten Anwendungsbereiche für ein VPN:

Sicherer Zugriff auf (Firmen-)Netzwerke

Um in einem Netzwerk auf Daten und Geräte zugreifen zu können, muss man Teil des Netzwerks sein und eine entsprechende IP-Adresse innerhalb des Netzwerks haben. In der Regel übernimmt ein Router die Zuweisung von Adressen. Und der Router sorgt dafür, dass die Geräte, die von ihm eine IP zugewiesen bekommen haben, auch untereinander kommunizieren können, indem der Router die Datenpakete weiterleitet.

Jetzt ist es aber so, dass jeder Router seinen eigenen Adressbereich aufspannt und dein Endgerät immer

Umgehung von Geoblocking

Diverse Internetinhalte sind in einigen Ländern gesperrt oder nur für den regionalen Zugriff vorgesehen. Einige Webseiten oder Dienste beinhalten Elemente, die nur von bestimmten Orten oder Ländern in Anspruch genommen werden können. Normale Standardverbindungen sind an einen Lokalserver im Land zur Standortermittlung gebunden. Durch die Nutzung eines kommerziellen VPN lässt sich diese Blockade umgehen, da die Standortwahl mithilfe des VPN-Standort-Spoofing nicht fix sondern flexibel ist. Der Serverstandort lässt sich individuell nach eigenen Präferenzen bestimmen.

Tipp: Mit der Einrichtung eines VPN-Servers bei dir Zuhause (viele Router bieten diese Funktionalität von Haus aus an), kannst du dich auf Reisen mit deinem heimischen Netzwerk verbinden und mit deiner deutschen IP-Adresse surfen.

Verschleierung der eigenen IP-Adresse

Der Remote-Server ist der Teilnehmer im öffentlichen Netz (Internet). Seine IP-Adresse taucht in den Logs von Webservern angesurfter Webseiten oder genutzter Dienste auf. Die Ermittlung des tatsächlichen Standorts beziehungsweise der eigenen IP-Adresse ist nicht ohne Weiteres oder Zugriff auf den besagten Remote-Server möglich. Und selbst wenn: Zahlreiche Provider führen keine Protokolle über die Internetaktivitäten ihrer Nutzer.

Hinweis: Hier ist Vertrauen in den Betreiber des Remoteservers (VPN-Server) essentiell, denn der Betreiber dieses Servers kann allen darüber laufenden Traffic mitlesen und kennt auch die realen IP-Adressen der verbundenen Clients.

Verschlüsselung des Datenverkehrs

Unverschlüsselter Datenverkehr ist der Traum von Cyberkriminellen oder staatlichen Überwachungsangriffen. Sobald du in einem fremden Netzwerk (z.B. das WLAN in Hotel oder am Flughafen, aber auch der Uni usw. bist, kann der Netzwerkbetreiber theoretisch deinen Traffic mitlesen.

Wenn du dich nun aber in diesem Netzwerk befindest, dich aber mit deinem VPN verbindest, wird der Traffic zusätzlich verschlüsselt.

Zur Analyse der Daten durch Dritte ist ein Verschlüsselungsschlüssel vonnöten. Eine Entschlüsselung der Verbindung ist ohne diesen nahezu unmöglich. Selbst in öffentlichen Netzwerken ist so ein anonymes und sicheres Surfen gewährleistet.

Tipp: Eine Verschlüsselung des Datenverkehrs durch ein VPN ersetzt trotzdem NICHT die verschlüsselte Datenübertragung zwischen dir und einer Webseite (https)! Denn es wird durch ein VPN lediglich der Traffic zwischen dir und dem VPN verschlüsselt, nicht aber der Traffic vom VPN-Server zu der jeweils von dir angesurften Webseite.

Vorteile einer VPN-Verbindung

Es gibt zahlreiche Vorteile, die eine VPN-Verbindung bietet. Neben der Verschlüsselung des privaten Datenverkehrs, der Verschleierung der IP-Adresse und der Umgehung von Geoblockaden ermöglicht ein VPN ein sicheres Homeoffice. Durch die verschlüsselte Verbindung mit dem firmeninternen Netzwerk ist auch der Datentransfer sensibler Dokumente möglich. Datendiebstahl im Netz geschieht häufig in Folge der Nutzung eines öffentlichen Netzwerks, da der Datenverkehr Dritten leicht zugänglich ist. Selbst im Falle eines Zugriffs beugt die sichere Verschlüsselung durch den VPN die missbräuchliche Verwendung der abgegriffenen Daten vor.

Zusätzlich bietet ein VPN zahlreiche weitere lukrative Vorteile wie etwa:

1. Umgehung von Preisdifferenzen: Nicht selten bieten Online-Händler oder Fluggesellschaften Nutzern abhängig von der geografischen Position unterschiedliche Preise. Da VPN-Anbieter in der Regel eine freie Serverwahl anbieten, lässt sich die Preisdifferenz aushebeln.

2. Umgehung von Firewalls: Egal ob in der Firma, im Hotel oder am Flughafen – die Firewall des Netzwerks verhindert das Aufrufen verschiedener Internetseiten. Häufig wird eine Firewall zur Einhaltung verschiedener Vorschriften eingerichtet. Allerdings ist die Umgehung der Firewalls durch ein VPN ein Leichtes, da die IP im Verborgenen bleibt. Selbst von der Regierung installierte Firewalls zur Zensurzwecken, wie man anhand des Paradebeispiels China sehen kann, lassen sich ausmanövrieren.

3. Sicheres Torrenting: Torrenting ist ein beliebtes Mittel für Datensharing. Allerdings sehen sämtliche Mitglieder im Schwarm eines Torrents die IP-Adresse des jeweiligen Nutzers. Auch ist die Nutzung von Torrenting in einigen Ländern verboten. Ein VPN hebelt beide Probleme am Ansatz durch die Verschleierung der eigenen Identität aus.

Nachteile einer VPN-Verbindung

Wie alle guten Dinge birgt auch ein VPN gewisse Nachteile, obgleich die Vorteile für die meisten Nutzer deutlich dominieren. Trotz allem ist es ratsam, die negativen Seiten in Betracht zu ziehen:

Vertrauen ist das A und O Man kann es nicht oft genug sagen. Ein VPN bietet viele Vorteile, es gibt aber den einen Nachteil, der sich nicht weg diskutieren lässt: Du begibst dich in die Hände des VPN-Server-Betreibers. Dieser kennt immer deine richtige IP und kann deinen Traffic theoretisch mitlesen. Daher ist es unabdingbar, dass du deinem Anbieter vertraust. Bei der Einwahl in Firmennetze sollte man dem Arbeitgeber logischerweise in der Regel vertrauen ;)

1. Verminderte Online-Geschwindigkeit: Abhängig von verschiedenen Faktoren kann die Online-Geschwindigkeit unter einem VPN leiden. Entscheidende Kriterien dabei sind etwa die Entfernung zum Server sowie der Leistungsfähigkeit der Verschlüsselung und die Art des VPN-Protokolls (Eine VPN-Verbindung erzeugt einen Overhead). Eine stabile, hohe Bandbreite und eine starke CPU können Verlangsamungen abfedern, aber nicht verschwinden lassen.

2. Minderwertiger VPN: In erster Linie dient ein VPN dem Datenschutz. Im Falle von unseriösen Anbietern oder kostenlosen Angeboten ist diese Sicherheit unter Umständen nicht gegeben.

3. Anfallende Kosten: Zwar gibt es zahlreiche kostenfreie Angebote, doch ist hier keine ausreichende Verschlüsselung geboten. Teilweise setzen sich Nutzer kostenfreier VPN der Gefahr von Malware aus. Als zuverlässige Option haben sich zahlreiche kostenpflichtige Anbieter etabliert. Je nach Umfang des Angebots entstehen jährliche Kosten im niedrigen dreistelligen Bereich.

4. Fehlende Kompatibilität: Auf den gängigen Plattformen wie Windows oder Android ist eine Funktionalität gewährleistet. Andere Betriebssysteme oder Geräte sind jedoch nicht kompatibel, weshalb die umständliche Einrichtung einer VPN.-Verbindung über den Router notwendig ist, die jedoch abhängig von Firmware und Art des Routers nicht möglich ist.

Unterschiedliche VPN-Arten: Welche VPN-Techniken gibt es?

Grundsätzlich existieren zwei verschiedene Varianten. Ein Remote-VPN gilt der Verbindungsherstellung und dem Zugriff sämtlicher Ressourcen und Daten eines privaten Netzwerks. Eine solche Verbindung geschieht mithilfe des Internets. Im Gegensatz zum Fernzugriff-VPN ist ein Site-to-Site-VPN nur für Unternehmen konzipiert. Die ebenfalls als Router-to-Router-VPN genannte Verbindung wird zur Verbindung von Bürostandorten an verschiedenen Standorten genutzt. Befinden sich mehrere Niederlassungen in einer solchen Verbindung, ist die Rede von Intranet-basiertem-VPN. Rein technisch gesehen definiert die Site-to-Site-VPN eine digitale Brücke, die geografisch entfernte Büros verbindet und eine Kommunikation in einem privaten und sicheren Umfeld ermöglicht.

So unterscheiden sich Remote-VPN und Site-to-Site VPN

Remote-(Acccess)-VPN

Bei einem Remote-Access-VPN verbindet sich ein Client mit einem VPN und wird Teil des Netzwerks.

Site-to-Site VPN

Bei einem Site to Site VPN, werden zwei Netzwerksegmente zu einem Netzwerk (VPN) gebündelt.

Welche Protokolle werden für VPN-Verbindungen genutzt?

1. L2TP: Häufig in Verbindung mit IPSec genutzt. Bietet starken Schutz. Erzeugt die Tunnel zwischen Verbindungspunkten, während IPSec verschlüsselt.

2. IPSec: Genutzt zur Sicherung der Kommunikation. Verschlüsselt und überprüft Datenpakete. Nutzbar in Tunnelbetrieb oder Transportmodus. Lässt sich mit anderen Protokollen kombinieren.

3. PPTP: Dient der Begrenzung eines Paketes und der Erzeugung eines Tunnels. Eines der weitverbreitetsten Protokolle.

4. TLS / SSL: Webbrowser fungiert in diesem Fall als Client. Zugriff des Nutzers auf das komplette Netzwerk möglich.

5. SSH: Secure Shell überträgt Daten durch einen VPN-Tunnel und gewährleistet die Verschlüsselung. Verbindungen werden durch SSH-Client erzeugt. Übertragung findet von lokalem Port an Remote-Server statt.

VPN in der Kontroverse: Sind VPN wirklich “sicher”?

Pauschal lässt sich diese Frage nicht beantworten. Technisch kann man sicherlich behaupten, sind VPN, sofern diese ordnungsgemäß konfiguriert und regelmäßig gewartet sind, sicher.

In Punkto Datenschutz kann das schon ganz anders aussehen.

Die fehlerhafte Komponente ist nicht die Technik, sondern der Mensch. Unseriöse Anbieter mit fehlenden Sicherheitsprotokollen und mangelnden Sicherheitsstandards im Kontext des Datenschutzes bieten keinen Schutz vor einem missbräuchlichen Datenzugriff.

Rein technisch sind auch staatliche Institutionen wie die Polizei sind nicht immer in der Lage, VPN-Verbindungen aufzubrechen.

VPN für das Smartphone: So gehts!

Im heutigen Zeitalter findet ein großer Teil der Internetkommunikation über das Smartphone statt. Neben der Nutzung von Online-Banking oder Chatapplikationen erledigen wir Einkäufe oder verwahren wichtige Dokumente auf dem Minicomputer im Taschenformat. Zwar ist die Nutzung eines Smartphones praktisch und bequem, doch bedroht sie unsere Privatsphäre vehement. Da sich auf unseren Smartphones häufig sensiblere Daten befinden als auf der heimischen Festplatte, ist die mobile Datensicherheit umso wichtiger.

Mobiler Datenverkehr ist nicht sicher

Besonders problematisch ist hierbei der mobile Datenverkehr. Die Problematik beim verbinden mit HotSpots und fremden WLAN-Netzwerken, sollte bereits bekannt sein (Der Betreiber dieses Netzwerkes kann den Datenverkehr ohne VPN im Zweifel mitlesen).

Aber auch das Mobilfunknetz deines Providers ist nicht per se sicher. Zum Einen kann der Provider als solches deine Kommunikation rein theoretisch mitlesen. Zum Anderen ist ein Mobilfunknetzbetreiber, der Hunderttausende oder gar Millionen von Mobilfunkanschlüssen verwaltet, natürlich vor allem für Geheimdienste ein optimales Ziel, um im großen Stil Daten abzuschöpfen.

Und auch das Netz selbst ist aufgrund seiner Struktur anfällig: Moderne Mobilfunknetze bestehen aus sog. “Mobilfunkzellen”, die zusammengeschaltet das Netz ergeben. Eine Zelle wird grob gesagt von einem Mobilfunkmasten aufgespannt. Smartphones wechseln unterwegs – und vom. Nutzer unbemerkt – mehrfach diese Mobilfunkzellen und wählen sich in einer neuen Zelle ein.

Und hier ist der Schwachpunkt: Diese Mobilfunkzellen können theoretisch gefaked werden: So kann man mit sog. ISMI-Catchern theoretisch eine eigene kleine Funkzelle aufspannen und das Smartphone dazu bringen, den gesamten Traffic über die eigene kleine Funkzelle zu senden. Der Traffic kann hier natürlich mitgelesen werden.

Vor diesen Szenarien kann dich ein VPN auf deinem Smartphone schützen.

Die Nutzung eines VPN auf dem Smartphone: So gehts!

Die Einrichtung eines VPN auf dem Smartphone ist einfach. Es gibt eine große Anzahl an VPN-Anbietern, die alle mit diversen Vor- und Nachteilen einhergehen. Am einfachsten ist das Herunterladen einer VPN-App eines Anbieters. Die Netzwerkeinrichtung übernimmt die Applikation von selbst. Bei der Entscheidung des Anbieters spielen folgende Fragestellungen eine Rolle: Erfolgt eine Protokollierung des Surfverhaltens? Wie viel kostet das VPN-Angebot? Welche Protokolle sind im Einsatz?

Für fachlich versierte Nutzer ist die Nutzung von OpenVPN eine Alternative.

Die gängigen Betriebssysteme iOS und Android haben VPN auch in das eigene System integriert, hier können einfach Profile mit den Zugangsdaten zum eigenen VPN oder einem VPN-Anbieter eingetragen und genutzt werden.

Anforderungenan kommerzielle Anbieter: Was macht ein gutes VPN aus?

Natürlich sollten sich Nutzer auf ihren Anbieter verlassen können. Auch das VPN selbst ist nicht gefeit von Kompromittierung. Ein qualitatives VPN besitzt folgende Eigenschaften:

1. Verschlüsselte IP-Adresse: Die Hauptaufgabe eines VPN ist die Verschlüsselung der IP-Adresse vor Dritten und dem eigenen Internetdienstanbieter.

2. Verschlüsselte Protokolle: Spuren, etwa ein Internet- und Suchverlauf sowie Cookies, sollten verschlüsselt sein, um vertrauliche Informationen wie Finanzdaten zu schützen.

3. Killswitch: Sollte die Verbindung zum VPN plötzlich abbrechen, beendet der Dienst des VPN diverse Programme vollautomatisch.

4. Zwei-Faktor-Authentifizierung: Je mehr Authentifizierungen, desto besser.

Gibt es das: Welcher VPN ist wirklich kostenlos?

Zahlreiche Anbieter locken Kunden mit einem gewissen Datenvolumen. Das Erweitern des kostenlosen Freivolumens ist für den Nutzer mit Kosten verbunden. Allerdings existieren zahlreiche kostenfreie Anbieter. Eine kostenlose VPN-Verbindung erhöht im Optimalfall die Sicherheit im Netz. Häufig jedoch werden Sicherheitsstandards nicht eingehalten. Immer häufiger klagen Nutzer kostenloser VPN-Verbindungen über den Missbrauch ihrer Daten. Nicht zuletzt erfolgt häufig die Protokollierung der Daten.

Grundsätzlich muss man sich die Frage stellen: Was ist das Geschäftsmodell des Anbieters? Wie verdient er Geld und wie finanziert sich der Service? Wenn es keine Gebühren gibt, dann muss sich der Anbieter anders finanzieren - im Worst-Case zahlst du mit deinen Daten!

Kostenpflichtige Anbieter bieten in der Regel einen stärkeren Schutz inklusive eines erhöhten Bandbreite sowie eines ausreichenden Datenvolumens. Nutzer haben häufig die Möglichkeit, Testversionen verschiedener Anbieter in Anspruch zu nehmen und sich dementsprechend für ein Upgrade zu entscheiden. Welcher Anbieter letztendlich die beste Wahl ist, hängt vom Verwendungszweck sowie den eigenen Präferenzen ab.

Aus der Praxis: Weitere sinnvolle Tipps und Anleitungen rund um VPN-Verbindungen

Oder: Wie du dir günstig eine oder mehrere statische IPs auf deinen Anschluss schalten kannst – Eine Anleitung Das Problem an sich ist kein neues: Mit steigenden verfügbaren Bandbreiten wird es immer attraktiver, einzelne Dienste und Server in den eigenen vier Wänden laufen zu lassen. Smart Home Geräte wie Überwachungskameras und Steuerung der Rolladen usw.…

Ich benötige für das eine oder andere Projekt, wie z.B. einen Webserver, einen Mailserver oder auch einige Storage-Nodes an meinem Anschluss mehrere IPv4 Adressen mit jeweils einem eigenen /24 Netz.Eine Lösung (die man auch für DSLite und LTE-Anschlüsse nutzen kann), ist das Nutzen eines VPN-Tunnels. Ich zeige dir hier, wie du in wenigen Schritten eine…

Schreibe eine Antwort