Zuletzt aktualisiert am 26. Februar 2025.

Oder: Mit Hilfe von “Security Information and Event Management” IT-Infrastruktur überwachen, analysieren und auf Vorfälle reagieren.

Das Ziel von SIEM: Durch die Implementierung eines Security Information and Event Management” können Organisationen schneller auf Bedrohungen reagieren, ihre Sicherheitsoperationen effizienter gestalten und die allgemeine Sicherheitslage verbessern.

Der Grundgedanke ist letztlich im Prinzip die Formalisierung der Aggregierung und Analyse von Logdaten, Events und anderen Ereignissen innerhalb einer IT-Infrastruktur und die dann zentrale Analyse und letztlich daraus die Ableitung von Auffälligkeiten und entsprechender Reaktionen der Organisation.

Das Ausgangsproblem: Komplexität und Reizüberflutung

Täglich nimmt die Anzahl digitaler Services und Anwendungen zu. Und damit auch die Anzahl möglicher Angriffsvektoren auf digitale Infrastrukturen. Ob manuell, oder in der heutigen Zeit primär automatisiert und sogar mit der Hilfe von KI: Angreifer suchen kontinuierlich nach Sicherheitslücken in digitalen Systemen, die sie für das Eindringen in ebendiese nutzen können.

Diese Sicherheitslücken können auf vielfältige Art und Weise entstehen: Fehler in der Software, Konfigurationsfehler oder Inkompatibilitäten zwischen Anwendungen und daraus resultierende Sicherheitsprobleme.

Das Problem, vor dem Security-Analysten oder allgemein die auswertenden Verantwortlichen für die IT-Security nun stehen ist, dass so ziemlich jedes Element einer digitalen Architektur bzw. eines Systems zwar ein eigenes Log anbietet, die einzelnen Services aber nicht miteinander kommunizieren und in der Regel keine aggregierten, geschweige denn kausal zusammenhängenden Logs generieren.

Die Folgen sind:

- Reizüberflutung durch viele getriggerte Alarme aus einzelnen Logfiles

- Abstumpfen durch stupide Analyse etlicher separater Logfiles

- Die Gefahr, komplexe Angriffe und Zusammenhänge zu übersehen, da Logfiles nur einzelnen und nicht als Ganzes betrachtet werden können.

- Abstumpfung durch etliche unwichtige Alarme

Die Lösung: SIEM

Die Lösung ist SIEM (Security Information and Event Management) in einem Tool.

Ein Tool, dass unterschiedlichste Logfiles, Ressourcen und Ausgaben von Quellen erfasst, aggregiert und eine grundlegende Erstanalyse vornehmen kann.

Ein SIEM aggregiert zunächst also die Daten, konsolidiert sie dann und identifiziert im Optimalfall nach einer kurzen Erstanalyse mögliche Gefahren, die dann als Alert an den Security-Analysten gehen.

Der Grundlegende Aufbau eines SIEM

Ein SIEM hat heruntergebrochen vier Hauptaufgaben zu erfüllen:

- Log-Management

- Echtzeit-Überwachung und Korrelation von Ereignissen

- Alarmierung und Incident Response

- Reporting und Compliance

Was sollte ein SIEM also als Input/Datenquellen verarbeiten können?

- Logs/Logfiles

- Vulnerability-Feeds

- Threat-Intelligence Daten

- Real-Time Network-Data

- u.v.m.

Was ist die Magic in einem SIEM?

Das SIEM-Tool nutzt nun verschiedene Technologien und Algorithmen wie beispielsweise Pattern Recognition, Machine Learning, Signaturanalyse und auch (generative) KI.

Bei der Analyse wird ebenfalls eine Gewichtung der anfallenden Gefährdungen vorgenommen, und es werden Relationen zwischen all den vielen Datenquellen erkannt, sodass sich der Security Analyst im Optimalfall mit genau den Fällen beschäftigt, die wirklich eine Bedrohung darstellen.

Dieser Prozess findet in der Regel in Echtzeit statt.

Der Output: Priorisierte Alerts und Dashboard

Ein SIEM (Security Information and Event Management) liefert zwei Haupt-Outputs:

- Priorisierte Alerts: Automatisch erkannte sicherheitsrelevante Ereignisse, nach Dringlichkeit sortiert.

Anhand der Datenanalyse werden weniger, aber dafür stimmigere Alerts, die nach Dringlichkeit (“Severity”) priorisiert sind.

Diese Alerts können manuell vom Security-Analysten reviewed werden, und/oder zusätzlich automatisiert Aktionen auslösen. In letzterem Fall spricht man dann von SOAR (Security Orchestration, Automation and Response).

So könnte ein Alert beispielsweise zu einer automatisierten Blockierung der IP-Adresse führen, der betroffene Host automatisiert isoliert werden, oder ein zusätzliches Security-Team alarmiert werden. - Dashboards: Visuelle Übersicht über sicherheitskritische Aktivitäten und Systemzustände. Dashboards ermöglichen eine Visualisierung und Echtzeit-Überwachung durch menschliche Fachkräfte wie Security-Analysten im SOC (Security Operation Center).

Häufig gibt es verschiedene Dashboards mit unterschiedlicher Informationstiefe.

Eine Visualisierung ist z.B. mittels Prometheus und Grafana möglich. Als Visualisierungsvarianten bieten sich Diagramme, Graphen, Heatmap, aber auch Tabellen an.

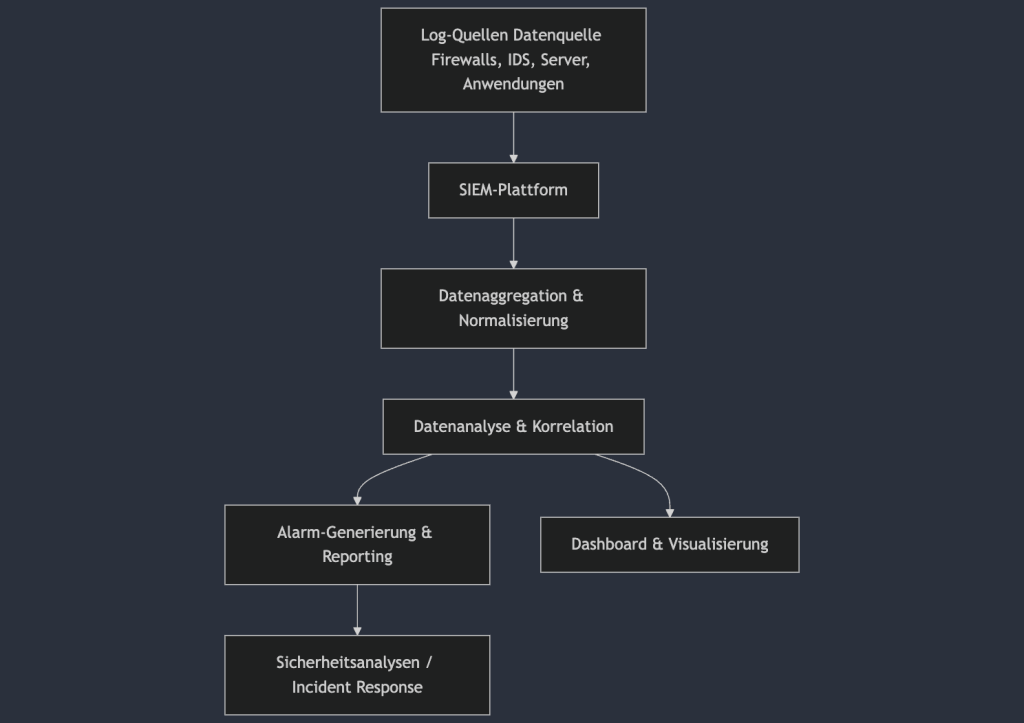

Im Groben kann man ein SIEM mit folgendem Diagramm beschreiben:

Die spezifische Umsetzung

Die spezifische Umsetzung dieser Funktionen und des grundliegenden Patterns ist auf verschiedene Weisen möglich.

Ich werde hier in Kürze eine konkrete Umsetzung vorstellen.

Ausblick: Wie werden sich SIEM und deren Stellenwert in Zukunft entwickeln?

SIEM-Systeme spielen eine immer wichtigere Rolle in der IT-Sicherheit und werden sich in den nächsten Jahren weiterentwickeln. Eine besondere Rolle dürften die folgenden Trends spielen:

- Fortschreitende Integration von KI und Machine Learning (ML)

- Kombination/Erweiterte Integration mit XDR (Extended Detection and Response)

- Weg von On-Premise-Lösungen in die Cloud

- Weitere Integration von SOAR

- Erweitertes Compliance- und Datenschutz-Management

- Integration mit Threat Intelligence (TI)

Fazit

Ein SIEM ist nur so gut wie seine Alerts und Dashboards!

- Priorisierte Alerts ermöglichen schnelle Reaktion auf kritische Bedrohungen.

- Dashboards bieten eine zentrale Übersicht und helfen bei der Bedrohungsanalyse.

- Automatisierung (SOAR) reduziert manuelle Arbeit und beschleunigt die Reaktion auf Angriffe.

Diese 3 Faktoren bestimmen die Effizienz eines SIEM, daher ist für ein effizientes SIEM immer eine gute und vor allem individuelle Planung notwendig.

PGA

The article provides a clear and concise overview of SIEM systems, explaining their importance in managing digital security. The explanation of how SIEM tools use technology like AI and machine learning to prioritize alerts is particularly insightful. Its a valuable resource for anyone looking to understand the basics of SIEM and its role in modern cybersecurity.

Jan-Dirk

Thanks!

Especially since the possible attack vectors and potential damage are becoming increasingly diverse.

Cybersecurity should have a much higher priority in (application) development of any kind.